Cloud-Fehlkonfigurationen als Einfallstor für Hacker

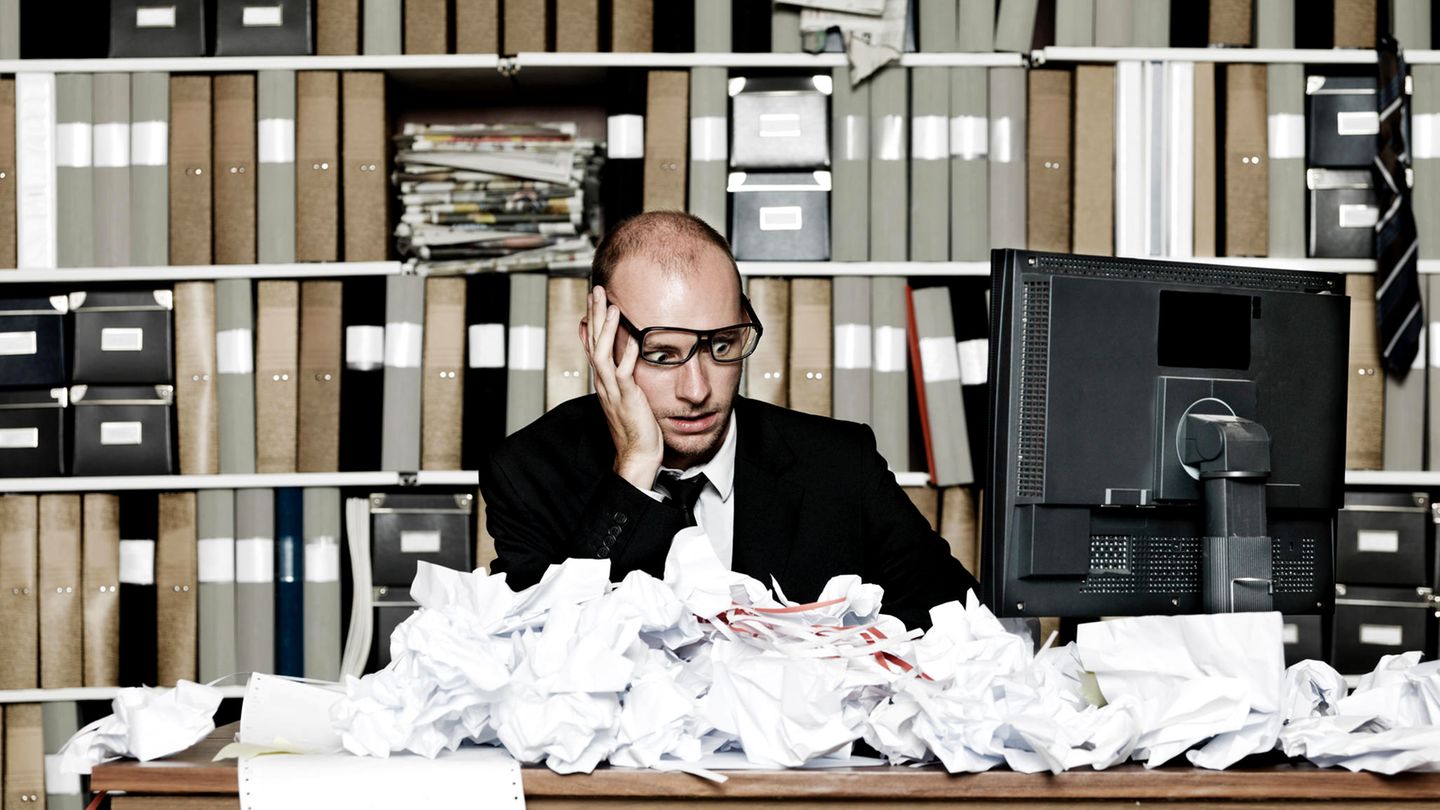

Bedrohungsakteure nutzen ein verbreitetes Missverständnis: Wer übernimmt die Cloud-Sicherheit? Viele Unternehmen verlassen sich zu sehr auf ihren Anbieter, glauben an automatische Sicherheit und versäumen essenzielle Konfigurationen. So öffnen sie Hackern leicht Zutritt zu sensiblen Daten. Welche gängigen Fehler drohen, und wie kann man sie vermeiden?

:quality(80)/p7i.vogel.de/wcms/96/02/960273328da2f3240aa173a403e5735b/0122779064v1.jpeg?#)

:quality(80)/p7i.vogel.de/wcms/96/02/960273328da2f3240aa173a403e5735b/0122779064v1.jpeg) Bedrohungsakteure nutzen ein verbreitetes Missverständnis: Wer übernimmt die Cloud-Sicherheit? Viele Unternehmen verlassen sich zu sehr auf ihren Anbieter, glauben an automatische Sicherheit und versäumen essenzielle Konfigurationen. So öffnen sie Hackern leicht Zutritt zu sensiblen Daten. Welche gängigen Fehler drohen, und wie kann man sie vermeiden?

Bedrohungsakteure nutzen ein verbreitetes Missverständnis: Wer übernimmt die Cloud-Sicherheit? Viele Unternehmen verlassen sich zu sehr auf ihren Anbieter, glauben an automatische Sicherheit und versäumen essenzielle Konfigurationen. So öffnen sie Hackern leicht Zutritt zu sensiblen Daten. Welche gängigen Fehler drohen, und wie kann man sie vermeiden?

![SEO-Monatsrückblick Januar 2025: Neue Fallstudien, Page Speed + mehr [Search Camp 361]](https://blog.bloofusion.de/wp-content/uploads/2025/02/Search-Camp-Canva-361.png)