Industrie 4.0 : La réussite de l'IIoT dépend de la cybersécurité

Industrie 4.0 : La réussite de l'IIoT dépend de la cybersécurité Par Mario Massard, Ingénieur Sécurité Senior EMEA chez Illumio - Points de Vue

L'industrie 4.0 transforme les processus de fabrication, optimisant les chaînes d'approvisionnement et augmentant l'efficacité. Cependant, elle présente également des risques accrus en matière de cybersécurité, c'est pourquoi il est essentiel de renforcer la résilience face aux cybermenaces.

Évaluer les risques et mettre en place des mesures de protection

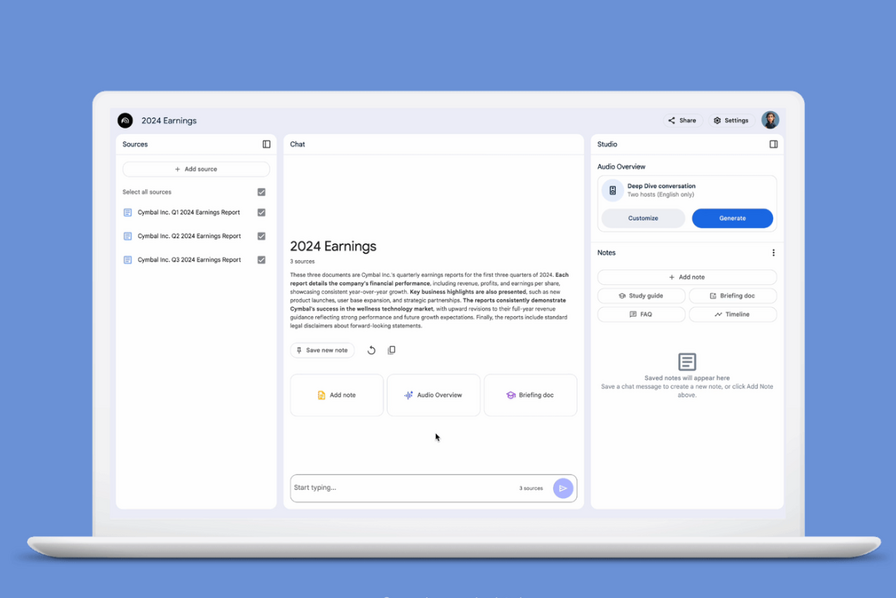

Le succès de l'industrie 4.0 est intimement lié à la protection des systèmes d'information (IT) et des systèmes de contrôle industriels (ICS). Toute entreprise manufacturière doit commencer par identifier les systèmes essentiels à la continuité de la production. Ensuite, il est nécessaire de cartographier les vulnérabilités et les interactions entre les systèmes, en particulier dans les environnements technologiques opérationnels (OT).

Adopter une approche "Zero Trust" est essentiel pour protéger ces environnements de plus en plus interconnectés. Ce modèle de sécurité repose sur la vérification stricte de chaque connexion, minimisant ainsi les risques d'attaques par mouvement latéral entre les différents segments de réseau.

Directive NIS2 : des obligations pour les infrastructures critiques

La directive européenne NIS2, qui renforce la sécurité des infrastructures critiques comme l'énergie, la santé, et les services financiers, impose désormais des exigences similaires pour les fabricants de services essentiels. Elle demande aux entreprises d'adopter une approche basée sur les risques, incluant des évaluations régulières, des mesures techniques et organisationnelles adéquates, ainsi que la notification d'incidents de sécurité importants aux autorités compétentes.

Les entreprises non conformes risquent non seulement des amendes substantielles, mais aussi une responsabilité personnelle des dirigeants et des responsables IT.

La résilience face aux cybermenaces grâce au Zero Trust

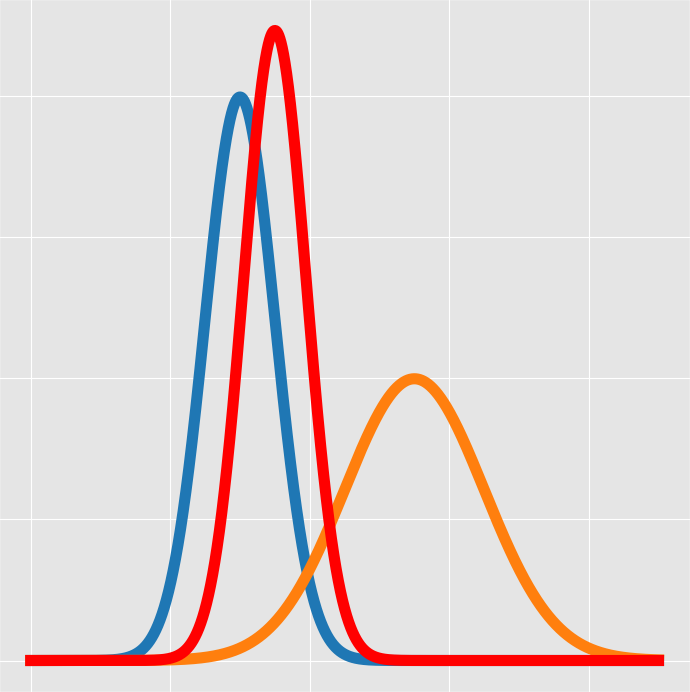

Avec l'interconnexion croissante des systèmes, les modèles de sécurité traditionnels, tels que le modèle Purdue, sont moins efficaces. Ce dernier s'appuyait sur des couches de confiance séparées par des pare-feu physiques, mais cette structure devient obsolète face à l'évolution de l'IIoT (Internet des objets industriels). Tout est désormais connecté, et protéger uniquement le réseau ne suffit plus. Les fabricants doivent plutôt appliquer le principe de moindre privilège pour chaque système et actif au sein de leur environnement.

Identifier les plus grands risques et prioriser les défenses en conséquence est un aspect clé d'une stratégie Zero Trust. Les applications à forte valeur ajoutée et les actifs de production doivent être isolés et protégés en limitant l'accès à ce qui est strictement nécessaire. Cette approche, appelée segmentation Zero Trust (ZTS), ou micro-segmentation, est essentielle pour limiter la progression d'une attaque au sein du réseau et contenir les éventuelles brèches. Elle est particulièrement efficace contre les attaques comme le ransomware, qui se propagent rapidement et causent un maximum de perturbations.

Budgétiser la sécurité des OT (Technologies opérationnelles)

Les entreprises doivent aligner leur budget de cybersécurité OT avec les risques globaux pesant sur leurs activités. Les systèmes à haut risque, susceptibles de provoquer des interruptions majeures, nécessitent des investissements plus conséquents. En revanche, les systèmes à moindre risque peuvent être intégrés dans le budget de cybersécurité existant. Des évaluations et audits réguliers des risques sont indispensables pour ajuster les priorités budgétaires face à l'évolution des menaces.

En Europe, les exigences minimales de cybersécurité, telles que définies par l'Acte sur la résilience cybernétique (CRA), doivent être respectées pour tout dispositif IoT afin de réduire les risques liés à ces technologies émergentes.

Gestion des risques liés aux systèmes vieillissants

Beaucoup d'entreprises continuent d'utiliser des dispositifs OT et I'IoT obsolètes, souvent non mis à jour. Ces systèmes représentent une faille importante en matière de sécurité. Il est primordial de les inventorier et de limiter leur accès pour atténuer les risques.

Les entreprises doivent privilégier le remplacement de ces équipements par des modèles plus sûrs. Si le remplacement n'est pas possible, des contrôles compensatoires, comme la segmentation des réseaux et des accès strictement contrôlés, peuvent réduire les vulnérabilités.

Une approche globale pour sécuriser les environnements ICS

Sécuriser les environnements ICS requiert une approche basée sur les risques. Les entreprises qui adoptent des principes comme le Zero Trust et qui priorisent la sécurité au même niveau que l'efficacité opérationnelle peuvent tirer pleinement parti des bénéfices de l'industrie 4.0 sans compromettre leur sécurité.