Staatstrojaner: IT-Unsicherheit für mehr Sicherheit

Dass Staatstrojaner nicht nur zum Zwecke der Strafverfolgung und der Bekämpfung schwerer Kriminalität eingesetzt werden, zeigen die jüngst bekanntgewordenen Vorfälle, in denen u. a. Oppositionelle, Bürgerrechtler, und Rechtsanwälte Opfer illegaler Spionage wurden. Was ein Staatstrojaner ist und warum die Regierungen eine IT-Unsicherheit für eine vermeintlich steigende Sicherheit in Kauf nehmen, wollen wir uns in diesem […]

Dass Staatstrojaner nicht nur zum Zwecke der Strafverfolgung und der Bekämpfung schwerer Kriminalität eingesetzt werden, zeigen die jüngst bekanntgewordenen Vorfälle, in denen u. a. Oppositionelle, Bürgerrechtler, und Rechtsanwälte Opfer illegaler Spionage wurden. Was ein Staatstrojaner ist und warum die Regierungen eine IT-Unsicherheit für eine vermeintlich steigende Sicherheit in Kauf nehmen, wollen wir uns in diesem Artikel ansehen.

Staatstrojaner: Erklärung und Funktionsweise

Die Sicherheit der individuellen Kommunikation mittels digitaler Kommunikationsdienstleister wächst stetig. Dies hat zur Folge, dass die Verschlüsselung in der Regel den gesamten Kommunikationsweg vom Absender bis zum Empfänger umfasst, die sogenannte Ende-zu-Ende-Verschlüsselung. Diese grundsätzlich begrüßenswerte Entwicklung lässt den Ermittlungsbeamten bei der herkömmlichen Telekommunikationsüberwachung (TKÜ) sprichwörtlich in die Röhre schauen. Der Zugriff auf die Inhalte erfolgt im Rahmen der einfachen TKÜ beim laufenden Übertragungsprozess der Inhalte. Sind die Daten Ende-zu-Ende verschlüsselt, empfangen die Behörden demzufolge ausschließlich verschlüsselte Daten, die nicht weiter ausgewertet werden können und demnach für die Behörden nutzlos sind.

Die Antwort auf die mittlerweile weitgehend verschlüsselte Kommunikation liegt für viele Ermittlungsbehörden deshalb in der sog. Quellen-TKÜ. Wie der Name bereits verrät, erfasst die Quellen-TKÜ die Kommunikationsdaten bereits an der „Quelle“. Der Zugriff erfolgt direkt auf dem Endgerät und damit bevor die Daten verschlüsselt werden bzw. nachdem die Daten wieder entschlüsselt wurden. Anders als im Rahmen der Online-Durchsuchung darf bei der Quellen-TKÜ allerdings nicht das Gesamtsystem auf dem Gerät, sondern ausschließlich die laufende Kommunikation ausgespäht werden.

Entscheidend ist allerdings der Weg auf das Gerät der Zielperson. Hier kommt der Begriff des Staatstrojaners ins Spiel. Im Rahmen der Quellen-TKÜ wird nämlich eine Überwachungssoftware auf dem Endgerät der Zielperson installiert. Diese Installation erfolgt entweder durch die Mitarbeit der verdächtigen Person selbst, indem diese dazu angehalten wird, die Schadsoftware auf dem eigenen Gerät zu installieren, z. B. durch eine Phishing-Mail, oder durch das Ausnutzen von Sicherheitslücken in Softwaresystemen.

Das Bundeverfassungsgericht zum Staatstrojaner

Am 8. Juni 2021 wies das Bundesverfassungsgericht (BVerfG) eine Verfassungsbeschwerde der Gesellschaft für Freiheitsrechte e.V. und des Chaos Computer Clubs Stuttgart e.V. (CCCS) gegen die baden-württembergische Polizeigesetznovelle von 2017 zurück. Diese erlaubt den Einsatz von Staatstrojanern zur Überwachung elektronischer Kommunikation. Schwerpunkt der Beschwerde war die Kritik daran, dass Behörden Sicherheitslücken bewusst offenhalten, anstatt sie zu melden, wodurch Bürger gefährdet und Grundrechte verletzt werden.

Trotz der Zurückweisung der Verfassungsbeschwerde wertet die Gesellschaft für Freiheitsrechte e. V. diese als Erfolg. Grund hierfür ist, dass das BVerfG in seiner Entscheidung betont, dass den Staat grundsätzlich die Pflicht trifft, dass die Integrität und Vertraulichkeit informationstechnischer Systeme gegen Angriffe durch Dritte geschützt werden. Weiß der Staat demzufolge von entsprechenden Sicherheitslücken, ist er grundsätzlich verpflichtet Bürger davor zu schützen, dass Dritte über unbekannte Sicherheitslücken die genutzten Systeme infiltrieren.

Gleichzeitig erkannte das BVerfG an, dass eine Quellen-TKÜ unter Ausnutzung entsprechender Lücken rechtmäßig sein kann, sofern der Umgang damit gesetzlich geregelt ist. In jedem Fall hat die Behörde bei unbekannten Sicherheitslücken die Gefahr einer weiteren Verbreitung der Kenntnis von dieser Sicherheitslücke gegen den Nutzen einer möglichen behördlichen Infiltration abzuwägen. Die Sicherheitslücke ist an den Hersteller zu melden, wenn nicht das Interesse an der Offenhaltung der Lücke überwiegt.

Die Gesellschaft für Freiheitsrechte hat mittlerweile gegen acht Gesetze, die den Einsatz von Staatstrojanern vorsehen, Verfassungsbeschwerde eingelegt.

Quellen TKÜ und Onlinedurchsuchung – Rechtsgrundlagen für den Staatstrojaner

Zur Gewährleistung des Grundsatzes der Rechtsstaatlichkeit bedarf jede strafprozessuale Maßnahme einer Rechtsgrundlage. Mit dem Gesetz zur effektiveren und praxistauglicheren Ausgestaltung des Strafverfahrens wurde sowohl eine gesetzliche Grundlage für die sog. Quellen-TKÜ als auch für die Online-Durchsuchung geschaffen. Damit dürfen Staatstrojaner für die effektive Durchführung von Ermittlungen, insbesondere im Bereich Terrorismus, der organisierten Kriminalität und zur Abwehr von Gefahren des internationalen Terrorismus, eingesetzt werden. Die Maßnahmen setzen jeweils eine richterliche Anordnung voraus.

Wie kommt der Staatstrojaner auf mein Handy?

Grundsätzlich unterscheiden sich die Wege, auf denen der Staatstrojaner auf ein Gerät gelangen kann, nicht sonderlich von gewöhnlicher Malware.

Eine Möglichkeit besteht in der Installation der Schadsoftware durch die verdächtige Person selbst. Die betroffene Person kann durch E-Mails oder Messenger Nachrichten und darin enthaltene präparierte Dokumente dazu gedrängt werden, die Schadsoftware auf dem eigenen Gerät zu installieren.

Sollte das Gerät den Ermittlungsbehörden physisch vorliegen, z. B. aufgrund einer Polizeikontrolle oder einer Beschlagnahme, kann die Software auch auf diesem Wege auf das verdächtige Gerät gelangen. Dies ist selbst dann möglich, wenn die betroffene Person das Gerät gesperrt hat und die Eingabe bzw. Herausgabe des Passworts verweigert.

Besonders wirkungsvoll und gleichzeitig ebenso umstritten ist das Ausnutzen von Sicherheitslücken in Systemen. Hierbei können einerseits bereits bekannte Sicherheitslücken ausgenutzt werden, die nahezu jede aktiv entwickelte Software regelmäßig enthält und die vom Hersteller noch nicht behoben oder zumindest auf dem Gerät des Opfers noch nicht gepatcht wurden. Andererseits können von den Behörden auch sog. Zero Day Lücken für die Installation der Überwachungssoftware ausgenutzt werden. Hierbei handelt es sich um Sicherheitslücken, die den Entwicklern bisher unbekannt geblieben sind und für die bisher noch keine Patches oder sonstige Lösungen existieren.

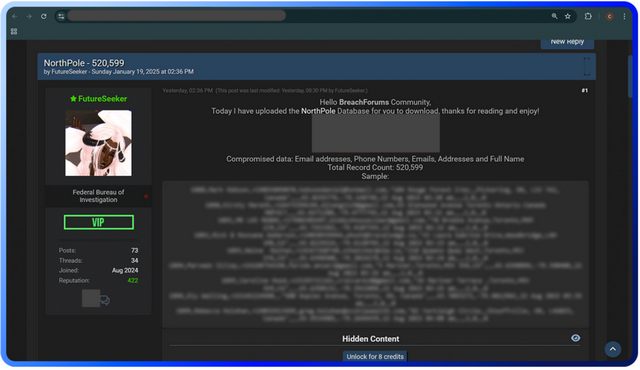

Pegasus, RCIS & FinFisher: Diese Trojaner werden in Deutschland eingesetzt

Die Ermittlungsbehörden besitzen grundsätzlich mehrere teilweise öffentlich bekannte, teilweise unbekannte Staatstrojaner, die sie einsetzen können. Zum einen besitzt das BKA einen selbst programmierten Trojaner, die sog. Remote Communication Interception Software (RCIS). Zusätzlich nutzt das BKA den Trojaner FinSpy von FinFisher sowie Pegasus der NSO. Offizielle Statistiken des Einsatzes von Staatstrojanern existieren dabei erst seit einigen Jahren. Diese Statistiken zeigen allerdings, dass der Einsatz entsprechender Maßnahmen von Jahr zu Jahr steigt. Die verfolgten Straftaten betreffen hierbei weitestgehend Drogendelikte.

IT-Sicherheitsproblem: Umgang mit kritischen Schwachstellen

Grundsätzlich ist es die gesetzliche Aufgabe des Bundesamts für Sicherheit und Informationstechnik (BSI) staatliche Einrichtungen, Unternehmen und Bürger vor Sicherheitslücken in Software und vor Schadprogrammen zu warnen und somit das Internet in Deutschland sicherer zu machen. Dieser Artikel zeigt allerdings, dass innerhalb der deutschen Behördenlandschaft längst nicht alle dafür sind, die entsprechenden Schwachstellen in den Systemen zu melden, damit diese letztlich für eigene Ermittlungszwecke genutzt werden können.

Im Regelfall werden Zero Day Lücken entweder anonym auf dem Schwarzmarkt, meist im Darkweb oder auf dem sog. „grauen Markt“ verkauft. Dieser graue Markt besteht aus Sicherheitsunternehmen, die (westlichen) Regierungen und ihren Gemeindiensten bzw. den Strafverfolgungsbehörden entsprechende Sicherheitslücken und die passende Software zur Ausnutzung der Lücken oder sogar den direkten Zugriff auf die Geräte verkaufen. Diese Zero Day Lücken werden heutzutage häufig zur Überwachung hochsensibler und geheimer Informationen krimineller Zielpersonen oder -organisationen genutzt.

Die Strafverfolgungsbehörden profitieren im Rahmen der Bekämpfung schwerer Kriminalität von entsprechenden Sicherheitslücken, sog. Exploits. Für die IT-Sicherheit im Allgemeinen hat der Kauf von Exploits durch Regierungen allerdings auch einige Nachteile. Mit den Exploits in den falschen Händen kann nicht nur ein riesiger Schaden angerichtet werden. Die Regierungen haben zusätztlich auch viel Geld aufzuwenden, um überhaupt an die Exploits zu gelangen. Schließlich liegt es nahe, dass Regierungen solche Exploits nicht nur nutzen, um Verbrechen vorzubeugen, sondern auch um die Privatsphäre zu verletzen und eigene Bürger auszuspionieren. Die Risiken, die mit dem Kauf von Exploits einhergehen, beschreiben wir ausführlich in unserem Artikel zu IT-Sicherheitsbedrohungen.

Ein ursprünglich von der Bundesregierung im Koalitionsvertrag geplantes Schwachstellenmanagement, d. h. eine Regelung zum konkreten Umgang mit entsprechenden Exploits unter Berücksichtigung des Spannungsverhältnisses zwischen der Ausnutzung der Sicherheitslücken in IT-Systemen und den Bürgerrechten, ist bisher gescheitert.

Staatstrojaner: EU-weites Problem für Journalisten & Opposition

Warum entsprechende Überwachungstechniken als hochproblematisch gewertet werden können, zeigt der Skandal rund um die Pegasus Spyware der israelischen NSO Group. Mit der Pegasus Spyware lassen sich Smartphones und Computer in Echtzeit ausspionieren. Die Software ermöglicht praktisch einen unbegrenzten Zugriff, sodass sogar auf die Kamera und das Mikrofon der infiltrierten Geräte zugegriffen werden kann. Eigentlich sollte dieses mächtige Werkzeug allein dem Kampf gegen den Terrorismus und die organisierte Kriminalität dienen. Weltweit bekannt gewordene Vorfälle haben jedoch gezeigt, dass der Staatstrojaner mittlerweile wiederholt missbräuchlich von Regierungen eingesetzt wurde, um Oppositionelle, Bürgerrechtlerinnen, Rechtsanwälte und Journalisten unbemerkt und illegal auszuspionieren. Rechtliche Konsequenzen hielten sich hierbei bislang in Grenzen. Sogar ein eigens eingerichteter Untersuchungsausschuss im EU-Parlament verlief weitestgehend erfolglos. Allein die USA haben die NSO Group als Hersteller von Pegasus auf ihre Sanktionsliste gesetzt.

Die Erforderlichkeit des einheitlichen Schwachstellenmanagements

Staatstrojaner wie Pegasus, RCIS und FinFisher ermöglichen Ermittlungsbehörden, verschlüsselte Kommunikation durch Quellen-TKÜ oder Online-Durchsuchung zu überwachen, indem Sicherheitslücken in Geräten ausgenutzt werden. Während diese Maßnahmen zur Kriminalitätsbekämpfung, insbesondere bei Terrorismus und organisierter Kriminalität, beitragen, bergen sie erhebliche Risiken. Kritische Schwachstellen bleiben oft absichtlich ungemeldet, was IT-Sicherheitsprobleme verstärkt und potenziellen Missbrauch durch Regierungen ermöglicht, etwa zur Ausspähung von Journalisten und Oppositionellen. Der Umgang mit Zero-Day-Lücken und die mangelnde Transparenz bei ihrem Einsatz sind daher zentrale Herausforderungen, die Bürgerrechte und IT-Sicherheit gleichermaßen gefährden. Ein einheitliches Schwachstellenmanagement bleibt dringend erforderlich.

Gefällt Ihnen der Beitrag?

Dann unterstützen Sie uns doch mit einer Empfehlung per:

TWITTER FACEBOOK E-MAIL XING

Oder schreiben Sie uns Ihre Meinung zum Beitrag:

HIER KOMMENTIEREN

© www.intersoft-consulting.de

What's Your Reaction?

,regionOfInterest=(320,180)&hash=7933c8bdd6a239aa8f69d81bfbb5b6dad3c4e455f47a17246af42788e1139bc8#)

:quality(80)/p7i.vogel.de/wcms/6e/0c/6e0c265f328f57bbd511b7862ab0f2d1/0122516400v4.jpeg?#)